Bagaimana cara mengimplementasikan kebijakan keamanan di jaringan komputer menggunakan sistem operasi berbasis Linux?

Keamanan jaringan komputer merupakan salah satu aspek terpenting dalam menjaga integritas, kerahasiaan, dan ketersediaan data. Dalam dunia yang semakin terhubung, ancaman terhadap keamanan jaringan juga semakin kompleks. Salah satu cara untuk menjaga keamanan jaringan adalah dengan mengimplementasikan kebijakan keamanan yang tepat, dan sistem operasi berbasis Linux dapat menjadi pilihan yang sangat baik. Linux dikenal dengan stabilitas, fleksibilitas, dan tingkat keamanannya yang tinggi, menjadikannya platform yang ideal untuk mengelola kebijakan keamanan di jaringan komputer.

Pada artikel ini, kita akan membahas bagaimana cara mengimplementasikan kebijakan keamanan di jaringan komputer menggunakan sistem operasi berbasis Linux. Kami akan mengeksplorasi langkah-langkah penting dan alat-alat yang dapat digunakan untuk meningkatkan keamanan jaringan berbasis Linux.

Mengapa Memilih Linux untuk Keamanan Jaringan?

Sebelum membahas cara mengimplementasikan kebijakan keamanan, penting untuk memahami mengapa Linux menjadi pilihan yang baik untuk pengelolaan keamanan jaringan:

- Keamanan Tinggi dan Akses Terbuka: Linux adalah sistem operasi open-source yang memungkinkan administrator untuk memeriksa dan memodifikasi setiap bagian dari sistem. Hal ini memberikan kontrol penuh atas pengaturan keamanan.

- Stabilitas dan Kinerja: Linux memiliki reputasi yang sangat baik dalam hal stabilitas dan kinerja, bahkan di bawah tekanan jaringan yang sangat sibuk. Ini penting untuk menghindari gangguan yang bisa dimanfaatkan oleh peretas.

- Komunitas yang Aktif: Linux didukung oleh komunitas besar yang secara aktif mengembangkan pembaruan dan patch keamanan untuk mengatasi kerentanannya.

- Fleksibilitas dalam Pengaturan Keamanan: Linux memberikan banyak alat dan konfigurasi untuk membangun kebijakan keamanan yang kompleks namun efektif.

Langkah-Langkah Mengimplementasikan Kebijakan Keamanan di Linux

Berikut adalah beberapa langkah penting dalam mengimplementasikan kebijakan keamanan di jaringan komputer menggunakan sistem operasi berbasis Linux.

1. Perbarui Sistem dan Aplikasi Secara Berkala

Langkah pertama yang paling mendasar dalam mengimplementasikan kebijakan keamanan adalah memastikan sistem dan aplikasi selalu diperbarui. Pembaruan ini tidak hanya mencakup pembaruan sistem operasi Linux itu sendiri, tetapi juga perangkat lunak dan aplikasi yang terinstal di dalamnya.

Untuk memastikan pembaruan otomatis dilakukan pada sistem berbasis Linux, Anda dapat mengonfigurasi pembaruan otomatis dengan menggunakan perintah berikut:

bashCopysudo apt update && sudo apt upgrade

Dengan menginstal pembaruan keamanan terbaru, Anda dapat mengurangi kerentanannya yang dapat dimanfaatkan oleh pihak yang tidak bertanggung jawab.

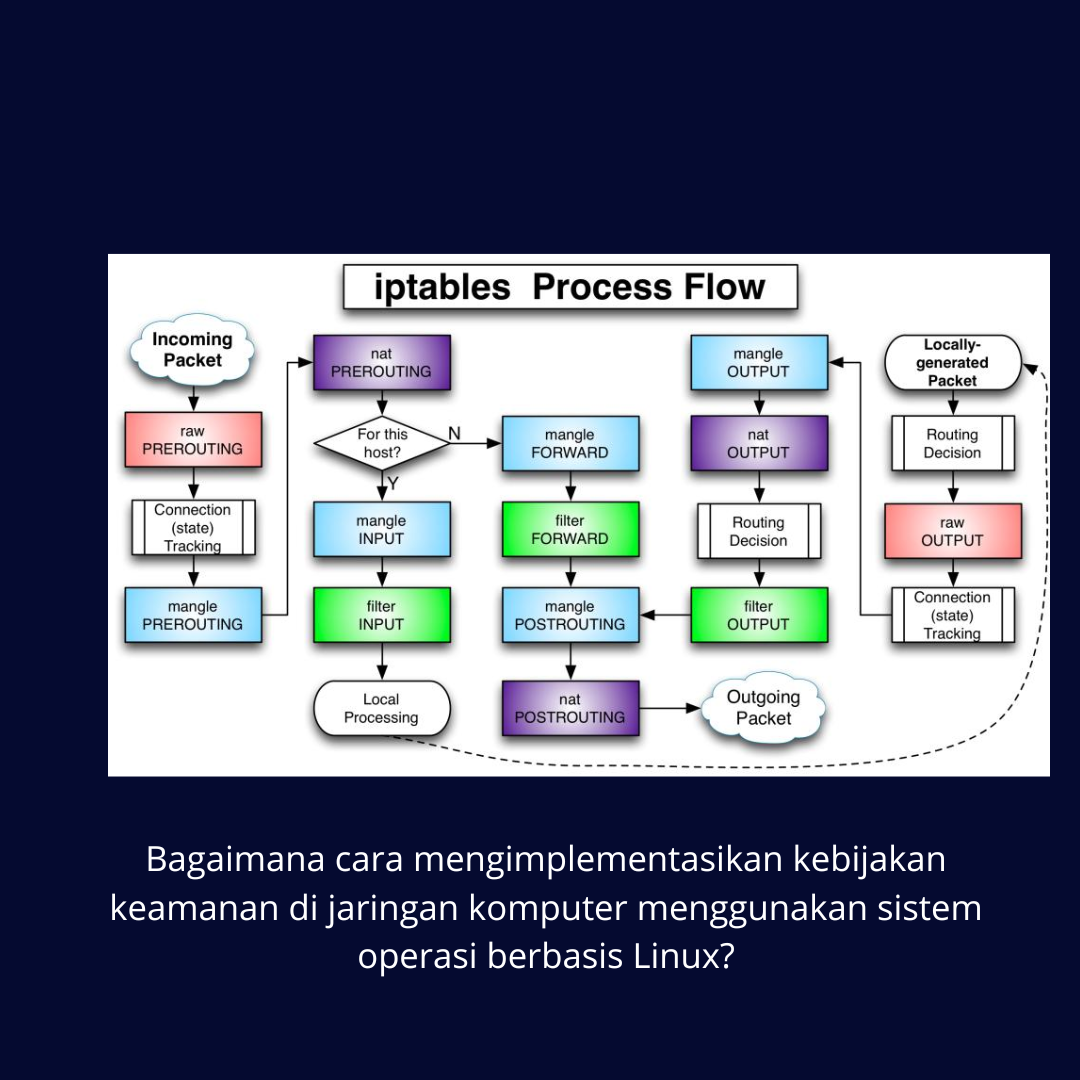

2. Konfigurasi Firewall dengan ufw atau iptables

Firewall merupakan salah satu lapisan pertama dalam kebijakan keamanan jaringan. Di Linux, Anda dapat menggunakan Uncomplicated Firewall (UFW) atau iptables untuk mengontrol lalu lintas jaringan yang masuk dan keluar dari sistem.

- UFW (Uncomplicated Firewall) adalah antarmuka pengguna yang lebih sederhana untuk mengonfigurasi iptables. Untuk memulai menggunakan UFW, ikuti langkah-langkah berikut:

bashCopysudo ufw enable

sudo ufw allow ssh

sudo ufw allow http

sudo ufw allow https

Perintah ini memungkinkan lalu lintas untuk SSH, HTTP, dan HTTPS, sambil memblokir segala jenis lalu lintas yang tidak diinginkan.

- iptables adalah alat yang lebih kuat dan lebih kompleks untuk pengaturan firewall, yang memungkinkan kontrol yang lebih mendetail terhadap lalu lintas jaringan. Misalnya, untuk menambahkan aturan yang membatasi akses port tertentu, Anda bisa menggunakan:

bashCopysudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Dengan menggunakan firewall yang dikonfigurasi dengan benar, Anda dapat mencegah banyak ancaman yang mencoba mengakses sistem Anda melalui koneksi jaringan yang tidak sah.

3. Penggunaan Sistem Pengelolaan Akses Pengguna

Salah satu aspek terpenting dari kebijakan keamanan adalah kontrol akses. Di Linux, ini dapat dilakukan dengan menetapkan hak akses pengguna yang tepat. Pastikan bahwa hanya pengguna yang sah yang dapat mengakses sistem dan sumber daya jaringan.

Beberapa langkah yang bisa dilakukan untuk mengelola akses pengguna:

- Pemisahan Tugas (Least Privilege): Berikan hak akses minimal yang dibutuhkan untuk menjalankan tugasnya. Gunakan perintah

chmoduntuk mengonfigurasi izin file:

bashCopychmod 755 /path/to/your/file

- Manajemen Pengguna dan Grup: Gunakan perintah

useradd,groupadd, danpasswduntuk mengonfigurasi pengguna dan grup yang memiliki akses ke sistem. - Penggunaan

sudountuk Akses Superuser: Konfigurasikan file/etc/sudoersuntuk mengontrol siapa yang dapat menjalankan perintah dengan hak istimewa. Jangan beri akses root langsung ke pengguna yang tidak memerlukannya.

4. Aktifkan Audit dan Logging untuk Pemantauan Keamanan

Audit dan logging adalah dua komponen penting dalam kebijakan keamanan. Dengan melacak aktivitas yang terjadi di sistem, Anda bisa mengetahui jika terjadi percobaan akses yang mencurigakan atau pelanggaran kebijakan.

Di Linux, Anda dapat menggunakan Auditd untuk mencatat aktivitas sistem yang penting:

bashCopysudo apt install auditd

baca juga:AEK overcomes PAOK in extra time Cup thriller to seal semi-final berth

Selain itu, log system seperti syslog dan auth.log harus dikonfigurasi untuk mencatat setiap upaya login, percakapan jaringan, dan kegagalan sistem lainnya. Pastikan untuk memeriksa log secara teratur dan menggunakan alat analisis log seperti Logwatch untuk mengidentifikasi potensi ancaman.

5. Enkripsi Data Sensitif

Enkripsi adalah langkah penting dalam mengamankan data, baik saat transit maupun saat disimpan. Anda dapat mengenkripsi komunikasi jaringan menggunakan SSH untuk komunikasi aman melalui terminal, serta menggunakan OpenSSL untuk mengenkripsi file yang disimpan.

Untuk mengenkripsi file menggunakan OpenSSL, Anda dapat menggunakan perintah berikut:

bashCopyopenssl enc -aes-256-cbc -in file.txt -out file.enc

Jika Anda menggunakan server untuk menyimpan data sensitif, pastikan untuk mengenkripsi disk menggunakan alat seperti LUKS (Linux Unified Key Setup) untuk mengenkripsi seluruh sistem file.

6. Melakukan Pengetesan Keamanan Secara Berkala

Salah satu cara untuk memastikan kebijakan keamanan Anda berjalan dengan baik adalah dengan melakukan uji penetrasi dan pemindaian kerentanannya secara berkala. Gunakan alat seperti Nmap untuk memeriksa port terbuka dan kerentanannya di jaringan Anda. Anda juga bisa menggunakan OpenVAS untuk mengidentifikasi potensi celah keamanan di sistem Anda.

bashCopynmap -v -A yourdomain.com

Jika Anda memiliki jaringan yang lebih besar, alat Snort bisa digunakan untuk deteksi intrusi dan memantau aktivitas jaringan secara real-time.

7. Penerapan Keamanan Fisik pada Server

Keamanan jaringan tidak hanya terbatas pada konfigurasi perangkat lunak dan konfigurasi jaringan. Keamanan fisik juga sangat penting, terutama jika Anda menjalankan server di tempat yang mudah diakses oleh orang yang tidak berwenang. Pastikan server Anda berada di ruang yang terkunci, dan hanya administrator yang berwenang yang memiliki akses fisik ke perangkat keras tersebut.

penulis:mely prita agustin